Windows 10で欠落しているデフォルトの電源プランを復元する方法

このガイドでは、Windows 10でデフォルトの電源プラン(バランス、高パフォーマンス、省電力)を復元する方法を詳しく解説します。

コンピュータ ワームは、マルウェア プログラムの一種であり、その主な機能は、感染したシステム上でアクティブなまま他のコンピュータに感染することです。

コンピュータ ワームは、感染していないコンピュータに広がる自己複製マルウェアです。ワームは多くの場合、オペレーティング システムの自動化されたユーザーには見えない部分を使用します。通常、ワームは、制御されていないレプリケーションによってシステム リソースが消費され、他のタスクの速度が低下したり停止したりする場合にのみ認識されます。

コンピュータ ワームは、ユーザーの介入なしに拡散します。必要なのは、感染したシステム上でコンピュータ ワームがアクティブになることだけです。ネットワークが広く使用される前は、コンピュータ ワームは、フロッピー ディスクなどの感染した記憶媒体を介して拡散し、システムにマウントされると、接続されている他の記憶装置にシステムを感染させていました。 USB は依然としてコンピュータ ワームの人気の媒体です。

コンピュータ ワームは自己複製して、感染していないコンピュータに拡散します

コンピュータ ワームは、多くの場合、ネットワーク プロトコルのアクティビティや脆弱性を利用して拡散します。たとえば、WannaCry ランサムウェアワームは、Windows オペレーティング システムに実装されているサーバー メッセージ ブロック (SMBv1) リソース共有プロトコルの最初のバージョンの脆弱性を悪用しました。 WannaCry マルウェアは、新たに感染したコンピュータ上でアクティブになると、新たな潜在的な被害者、つまりワームによって行われた SMBv1 リクエストに応答するシステムをオンラインで検索し始めます。このようにして、ワームは組織内に広がり続ける可能性があります。 BYOD (Bring Your Own Device) が感染すると、ワームが他のネットワークに拡散し、ハッカーによるアクセスが増加する可能性があります。

電子メール ワームは、送信メールを生成し、ユーザーの連絡先リスト内のすべてのアドレスに送信することによって機能します。メッセージには、受信者が開くと新しいシステムに感染する悪意のある実行可能ファイルが含まれています。成功した電子メール ワームは、多くの場合、ユーザーに添付ファイルを開くよう促すソーシャル エンジニアリング手法を組み込んでいます。

Stuxnet はこれまでで最も悪名高いコンピューター ワームの 1 つであり、感染した USB デバイスの共有を通じてマルウェアを拡散するワーム コンポーネントと、システム監視制御およびデータ収集 (SCADA) をターゲットとするマルウェアが含まれており、産業環境で広く使用されています。電力会社、水道会社、廃水処理施設、その他多くの会社が含まれます。純粋なコンピュータ ワームは、感染したシステムから感染していないシステムに自ら伝播するため、このようなコンピュータ ワームによる被害の可能性を最小限に抑えることは困難です。

感染したシステムは、ワームの伝播により使用できなくなったり、信頼性が低下したりする可能性がありますが、コンピュータ ワームは、悪意のあるトラフィックでネットワーク リンクを飽和させ、ネットワークを混乱させることも知られています。

悪意のあるコンピュータ ワームにはいくつかの種類があります。

コンピューター ウイルスまたはワーム ハイブリッドは、ワームのように拡散するマルウェアの一部ですが、ウイルスのようにプログラム コードを変更したり、ウイルス、ランサムウェア、その他の種類のマルウェアなど、ある種の悪意のあるペイロードを運ぶこともあります。

ワーム ボットは、ボットネットを介した組織的な攻撃に使用することを目的として、コンピュータに感染してゾンビまたはボットに変えるために使用できます。

IM ワームはインスタント メッセージング サービスを通じて拡散し、被害者のコンピュータ上の連絡先リストへのアクセスを悪用します。

電子メール ワームは、通常の電子メール メッセージに見える悪意のある実行可能ファイルとして配布されることがよくあります。

ワーム ファイル共有: ストリーミングが主流の方法になっても、多くの人は依然としてピアツーピア ファイル共有ネットワークを通じて音楽、映画、テレビ番組を入手することを好みます。これらのファイル共有ネットワークは合法性が尊重されない領域で運営されており、ほとんど規制されていないため、ハッカーがダウンロード要求の高いファイルにワームを埋め込むのは簡単です。感染したファイルをダウンロードすると、ワームは自分自身をコンピュータにコピーし、作業を続けます。次回、話題の新しい映画やアルバムにお金を払いたくないときは注意してください。

最後に、既知のセキュリティ脆弱性に対するパッチを提供することを目的として、ネットワーク全体に拡散するように設計された一種のコンピュータ ワームがあります。このタイプのワームは学術界で説明され議論されていますが、予期せぬ応答をするシステムに望ましくない損害を与える可能性があるため、実際の例はまだ見つかっていません。このようなソフトウェアを使用すると、脆弱性を排除できる可能性が高くなります。 。いずれにせよ、システム所有者の許可なくシステムを変更するソフトウェアを使用すると、発行者はさまざまな刑事および民事上の罪に問われることになります。

ワームが最初に出現したとき、できる限り広範囲に繁殖すること以外の目標はありません。ハッカーはもともと、自分たちの娯楽のため、自分のスキルを誇示したり、現在のオペレーティング システムの脆弱性や弱点を実証したりするために、これらのワームを作成しました。

これらの「純粋なワーム」は、それ自体がそのようなことをするように設計されていない場合でも、害や混乱、つまり意図したプロセスの副作用を引き起こすことがよくあります。リソースを大量に消費するワームは、処理能力を過剰に消費するため、ホスト コンピュータの速度を低下させたり、クラッシュさせたりする可能性があります。また、他のワームは、蔓延すると帯域幅要求を極端なレベルに押し上げてネットワークを妨害します。

残念なことに、最終的にハッカーは、ワームが追加のマルウェア配信メカニズムとして使用できることにすぐに気づきました。このような場合、ワームによって生成される追加コードは「ペイロード」と呼ばれます。一般的な戦略は、感染したマシンに「バックドア」を開くペイロードをワームに装備し、サイバー犯罪者が後で戻ってきてシステムを制御できるようにすることです。他のペイロードは、機密の個人データを収集したり、ランサムウェアをインストールしたり、標的のコンピューターをボットネット攻撃に使用する「ゾンビ」に変えたりする可能性があります。

コンピュータ ワームの歴史

マルウェアの中で最も破壊的なものには、コンピュータ ワームがあります。最も悪名高いコンピューター ワームの例をいくつか見てみましょう。

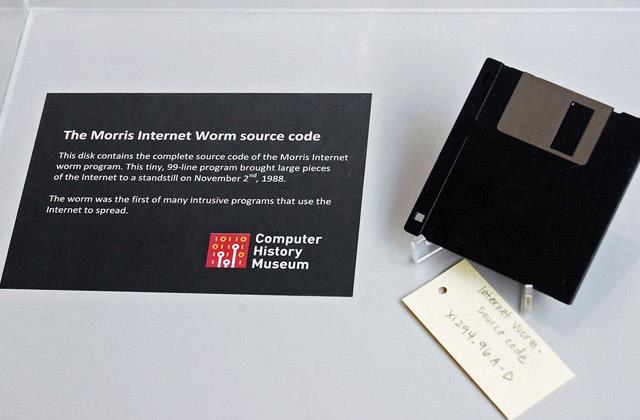

ワームモリス

ワーム・モリスは、たとえその出発点に悪意がなかったとしても、非常に深刻な結果を引き起こしました

大学院生のロバート タッパン モリスは、1988 年 11 月 2 日に作成したワームを起動して、コンピュータ ワームの時代を始めました。モリスは、彼のワームが実際の損害を引き起こすことを意図していませんでした。しかし、コードの記述方法により、このワームは、多くのサーバーに何度も感染します。

モリスの重大な過失により一連のコンピューター障害が発生し、感染したコンピューターからワームが除去されるまで、当時のインターネットの大部分が使用できなくなりました。このワームによって引き起こされる被害の影響は、数十万ドルから数百万ドルに及ぶと推定されています。モリスはまた、1986 年の米国コンピュータ詐欺および濫用法に基づいて有罪判決を受けた最初の人物でもありました。

愛してます

ワーム ILOVEYOU は 2000 年初頭にフィリピンに出現し、すぐに世界中に広がり、深刻な結果を引き起こしました。

拡散した電子メール メッセージにちなんで名付けられた ILOVEYOU ワームは、2000 年初頭にフィリピンで出現し、すぐに世界中に広がりました。 Morris ワームとは対照的に、ILOVEYOU は被害者のコンピュータ上のファイルをランダムに上書きするように設計された悪意のあるワームです。

ILOVEYOU はサーバーを妨害した後、Microsoft Outlook 経由で被害者の Windows アドレス帳に登録されているすべての連絡先に自身のコピーを電子メールで送信しました。最終的に、ILOVEYOU は世界中で数十億ドルの損害を引き起こし、これまでに確認された中で最も悪名高いコンピューター ワームの 1 つとなりました。

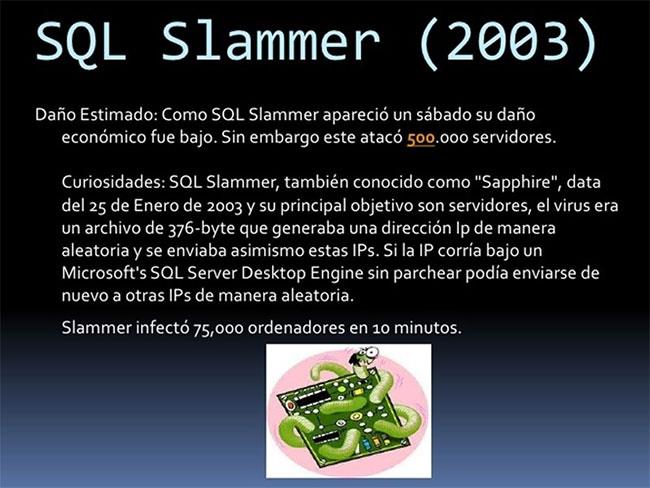

SQLスラマー

SQLスラマー

2003 年の SQL Slammer は残忍なインターネット ワームで、電光石火のスピードで拡散し、わずか 10 分で約 75,000 人の被害者に感染しました。 SQL Slammer は、ILOVEYOU の電子メール戦術から脱却し、Windows 2000 用の Microsoft SQL Server の脆弱性をターゲットにして拡散しました。

SQL Slammer は IP アドレスをランダムに生成し、そのアドレスのコンピューターに自身のコピーを送信します。受信側のコンピューターが、セキュリティ上の脆弱性がまだ残っているパッチが適用されていないバージョンの SQL Server を実行している場合、SQL Slammer がすぐに介入して動作を開始します。感染したコンピュータをボットネットに変え、複数の DDoS 攻撃を開始するために使用されます。

関連するセキュリティ パッチは、恐ろしい攻撃の波が最初に現れる前の 2002 年から利用可能でしたが、SQL Slammer は 2016 年と 2017 年に復活しました。

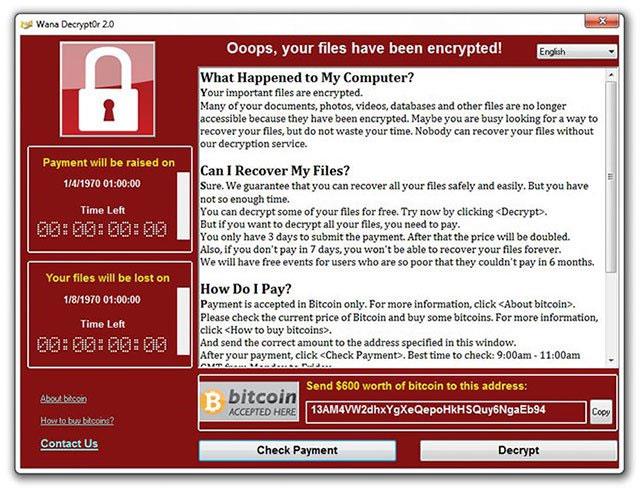

泣きたい

泣きたい

WannaCry は、最新のサイバーセキュリティ ツールを使用した場合でも、ワームがいかに破壊的であるかを示す最近の事例です。 2017 WannaCry ワームもランサムウェアの一例であり、被害者のファイルを暗号化し、アクセスを取り戻すために身代金の支払いを要求します。わずか 1 日で、WannaCry は 150 か国の 230,000 台の PC に侵入し、その中には英国の国民保健サービスやその他多くの政府機関、大学、民間企業などの注目を集める標的も含まれていました。

WannaCry は、EternalBlue エクスプロイトを使用して、Windows 8 よりも古いバージョンの Windows のセキュリティ脆弱性をターゲットにしました。脆弱なコンピュータを見つけると、自分自身のコピーをインストールし、被害者のファイルの暗号化を開始し、プロセスが完了すると身代金メッセージを表示しました。

デバイス上にコンピューター ワームが存在することを示す兆候がいくつかあります。ワームはほとんどの場合静かに動作しますが、たとえ意図的に悪意を持っていない場合でも、その活動は被害者に顕著な影響を与える可能性があります。コンピュータに次の症状がある場合は、ワームに感染している可能性があります。

上で説明した古典的な Morris ワームのような一部のワームは、コンピュータのリソースを大量に消費するため、通常の機能に使用できるリソースが実質的になくなることがあります。コンピュータの動作が突然遅くなったり、応答しなくなったり、クラッシュし始めた場合は、コンピュータ ワームが原因である可能性があります。

ワームが複製するときは、ワーム自身のすべてのコピーをどこかに保存する必要があります。コンピュータ上の利用可能なストレージ容量が通常よりもはるかに小さいと思われる場合は、そのすべてのスペースを占有しているものが何であるかを調べてください。原因はワームである可能性があります。

多くのワームは直接の接触を利用して拡散するため、自分自身が送信したものではない送信メールやメッセージを探してください。異常な警告、説明のつかない変更、または新しいファイルまたは欠落しているファイルも、アクティブなワームを示している可能性があります。

上記の標識を見逃しても大丈夫です。私たちは皆、うっかり物事を見落とす可能性があります。ただし、IM または電子メール ワームを受信した場合、一部の連絡先から、あなたから受け取った奇妙なメッセージについて尋ねられることがあります。たとえすでに蔓延し始めていたとしても、ワームの蔓延を修正するのに遅すぎるということはありません。

コンピューターのワーム感染から身を守る

ユーザーは、コンピュータ ワーム感染から身を守るために、適切なネットワーク セキュリティ対策を講じる必要があります。コンピュータ ワーム感染のリスクを防ぐためには、次のような対策が必要です。

一部のワームは新しいシステムに拡散することだけを目的として設計されていますが、ほとんどのワームはウイルス、ルートキット、またはその他のマルウェアに関連しています。

このガイドでは、Windows 10でデフォルトの電源プラン(バランス、高パフォーマンス、省電力)を復元する方法を詳しく解説します。

仮想化を有効にするには、まず BIOS に移動し、BIOS 設定内から仮想化を有効にする必要があります。仮想化を使用することで、BlueStacks 5 のパフォーマンスが大幅に向上します。

WiFi 接続に接続するときにドライバーが切断されるエラーを修正する方法を解説します。

DIR コマンドは、特定のフォルダーに含まれるすべてのファイルとサブフォルダーを一覧表示する強力なコマンド プロンプト コマンドです。 Windows での DIR コマンドの使用方法を詳しく見てみましょう。

ソフトウェアなしで Windows 10 アプリをバックアップし、データを保護する方法を説明します。

Windows のローカル グループ ポリシー エディターを使用して、通知履歴の削除やアカウントロックの設定を行う方法を説明します。

重要なリソースを簡単に監視及び管理できる<strong>IP監視</strong>ソフトウェアがあります。これらのツールは、ネットワーク、インターフェイス、アプリケーションのトラフィックをシームレスに確認、分析、管理します。

AxCrypt は、データの暗号化に特化した優れたソフトウェアであり、特にデータ セキュリティに優れています。

システムフォントのサイズを変更する方法は、Windows 10のユーザーにとって非常に便利です。

最近、Windows 10にアップデートした後、機内モードをオフにできない問題について多くのユーザーから苦情が寄せられています。この記事では、Windows 10で機内モードをオフにできない問題を解決する方法を説明します。