Windows 10で欠落しているデフォルトの電源プランを復元する方法

このガイドでは、Windows 10でデフォルトの電源プラン(バランス、高パフォーマンス、省電力)を復元する方法を詳しく解説します。

階層化セキュリティは、コンピュータとネットワークのセキュリティにおいて広く受け入れられている原則です。この原則の基本前提は、さまざまな攻撃や脅威からリソースとデータを保護するには、複数の防御層が必要であるということです。 1 つの製品または 1 つのテクノロジーで、考えられるすべての脅威を防御することは不可能であるだけでなく、複数の防御線を設けることで、既存の脅威を防御の外で回避した侵入者を製品で「捕捉」することもできます。

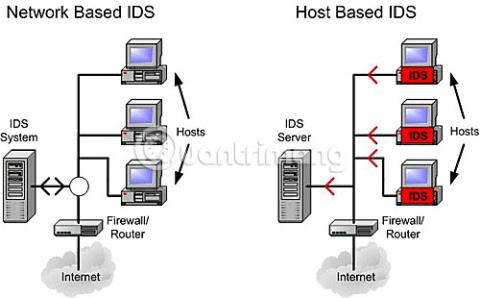

ウイルス対策ソフトウェア、ファイアウォール、IDS (侵入検知システム)など、さまざまなセキュリティ層に多くのアプリケーションやデバイスを使用できます。それぞれのタイプには独自の機能があり、わずかに異なる機能があり、さまざまな攻撃からシステムを保護できます。さまざまな攻撃。

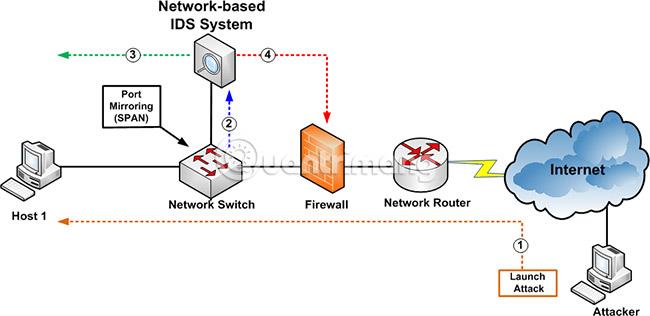

新しいテクノロジーの 1 つは、IPS (侵入防止システム) です。 IPS は、IDS とファイアウォールを組み合わせたものです。一般的な IDS は、不審なトラフィックについてユーザーにログを記録したり警告したりしますが、どのように対応するかはユーザー次第です。 IPS には、ネットワーク トラフィックを比較するためのポリシーとルールがあります。これらのポリシーやルールに違反するトラフィックがある場合、ユーザーに警告するだけでなく応答するように IPS を設定できます。一般的な対応としては、送信元IP アドレスからのすべてのトラフィックをブロックするか、そのポートの受信トラフィックをブロックして、コンピュータまたはネットワークをプロアクティブに保護することが考えられます。

ネットワークベースの侵入防御システム (NIPS) とホストベースの侵入防御システム (HIPS) があります。 HIPS の導入はより高価になる可能性がありますが、特に大規模なエンタープライズ環境では、可能な限りサーバー ベースのセキュリティを推奨します。

ネットワーク用のホストベースの侵入防御ソリューション (HIPS)

その他の留意事項

他にも留意する必要があることがいくつかあります。まず、HIPS と NIPS は、セキュリティのような複雑な問題に対する単純な解決策ではありません。これらは、ファイアウォールやウイルス対策アプリケーションを含む強固な多層防御システムへの優れた追加機能となりますが、既存のテクノロジーを置き換えることはできません。

次に、HIPS ソリューションの実装は最初は少し難しいかもしれません。異常ベースの検出を構成するには、多くの場合、アプリケーションが「通常の」トラフィックと異常なトラフィックを理解するために多くの「支援」が必要になります。システムの「通常の」トラフィックを定義するベースラインを確立するときに、いくつかの問題が発生する可能性があります。

最終的に、企業は多くの場合、その製品が自社に何ができるかに基づいて製品の購入を決定します。実際には、これは投資収益率または ROI (投資収益率) に基づいて測定されます。つまり、新しい製品やテクノロジーに多額の資金を投資した場合、その製品やテクノロジーが単独で利益を得るまでにどれくらいの時間がかかりますか?

残念ながら、コンピュータとネットワークのセキュリティ製品は同じではないことがよくあります。セキュリティ製品またはテクノロジーが設計どおりに機能すれば、ネットワークは安全になりますが、ROI を測定するための「利益」は得られません。マイナス面に目を向け、その製品やテクノロジーが採用されなかった場合に企業がどれだけの損失を被る可能性があるかを考慮する必要があります。サーバーの再構築、データの復元、攻撃後に技術スタッフが「クリーンアップ」するための時間とリソースなどにどれくらいの費用が必要ですか?そのセキュリティ製品を使用しない場合、企業は製品やテクノロジーの購入コストよりもはるかに多くの損失を被る可能性があります。

このガイドでは、Windows 10でデフォルトの電源プラン(バランス、高パフォーマンス、省電力)を復元する方法を詳しく解説します。

仮想化を有効にするには、まず BIOS に移動し、BIOS 設定内から仮想化を有効にする必要があります。仮想化を使用することで、BlueStacks 5 のパフォーマンスが大幅に向上します。

WiFi 接続に接続するときにドライバーが切断されるエラーを修正する方法を解説します。

DIR コマンドは、特定のフォルダーに含まれるすべてのファイルとサブフォルダーを一覧表示する強力なコマンド プロンプト コマンドです。 Windows での DIR コマンドの使用方法を詳しく見てみましょう。

ソフトウェアなしで Windows 10 アプリをバックアップし、データを保護する方法を説明します。

Windows のローカル グループ ポリシー エディターを使用して、通知履歴の削除やアカウントロックの設定を行う方法を説明します。

重要なリソースを簡単に監視及び管理できる<strong>IP監視</strong>ソフトウェアがあります。これらのツールは、ネットワーク、インターフェイス、アプリケーションのトラフィックをシームレスに確認、分析、管理します。

AxCrypt は、データの暗号化に特化した優れたソフトウェアであり、特にデータ セキュリティに優れています。

システムフォントのサイズを変更する方法は、Windows 10のユーザーにとって非常に便利です。

最近、Windows 10にアップデートした後、機内モードをオフにできない問題について多くのユーザーから苦情が寄せられています。この記事では、Windows 10で機内モードをオフにできない問題を解決する方法を説明します。