Windows 10で欠落しているデフォルトの電源プランを復元する方法

このガイドでは、Windows 10でデフォルトの電源プラン(バランス、高パフォーマンス、省電力)を復元する方法を詳しく解説します。

ハッカーについて考えるとき、おそらくハリウッド風のコンピューターオタクがコンピューターの防御システムを破ろうとしていることを想像するでしょう。ただし、サイドチャネル攻撃により、ハッカーはシステムのセキュリティ部分に触れることなくデバイスから情報を抽出できます。

サイドチャネル攻撃とは何か、そしてそれがあなたにとって何を意味するのかを見てみましょう。

サイドチャネル攻撃とは何ですか?

ide-Channel Attack により、ハッカーはデバイスを改ざんせずに情報を抽出できます。

あなたが頻繁に電話をかける友人と住んでいるとします。これを行うには、物理ボタンのある固定電話を使用します。そのルームメイトは誰から電話をかけてきたのかを非常に秘密にしていましたが、あなたはそのことに非常に興味を持ちました。

その人がいつその番号にダイヤルするかを監視することはできますが、それを回避する方法があります。信号を直感的にたどることで、どういうわけか相手の電話番号を知ることができます。どうやってやりますか?

解決策の 1 つは、友人がキーを押すたびにダイヤル トーンを聞くことです。鍵盤ごとに異なる音が出るので、押した鍵盤の音を反転させることができます。

また、あるキーから隣のキーに指を移動するのにかかる時間を測定することもできます。次に、友人がその番号をダイヤルするときに、各キーを押すまでの時間を計算します。

その時間が、あるキーから隣のキーに指を移動するのにかかる時間と等しい場合、その人が押したばかりの番号は、最も近い番号に隣接していることになります。遅延が長いということは、次の番号が隣接していないことを意味し、素早く 2 回押すと、同じ番号が 2 回押されたことを示します。次に、時間パターンに適合するすべての数値を計算し、そのデータを使用して、それがどの数値であるかを判断できます。

各キーを押したときにどのような音が鳴るかを知ることができます。たとえば、3 番のキーはより重い音になり、9 番のキーは軽いシューッという音になります。ルームメイトがダイヤルすると、騒音を監視してどの番号がダイヤルされたかを知ることができます。

これらのメソッドは、サイドチャネル攻撃が何であるかを定義します。これは、デバイスに直接入力せずにデータを抽出する方法です。実際には、コンピュータに対するサイドチャネル攻撃は、ボタンの押下を監視するよりもはるかに奥深いものです。

サイドチャネル攻撃にはさまざまな種類があります

サイドチャネル攻撃がどのように機能するかを理解したところで、ハッカーが使用できるさまざまな種類の攻撃をいくつか見てみましょう。

まず、タイミング攻撃は、プロセスが完了するまでにかかる時間を分析します。これは、ルームメイトのダイヤル時間を数えて、上記の情報と比較するのと似ています。

ハッカーはアルゴリズムにさまざまな入力を与え、処理にどれくらい時間がかかるかを確認します。このデータから、潜在的なアルゴリズムをタイミング データと照合し、解決策を見つけることができます。

タイミング攻撃は Meltdown エクスプロイトの重要な部分であり、キャッシュが読み取られる速度を分析し、その結果を使用してデータ自体を読み取ります。

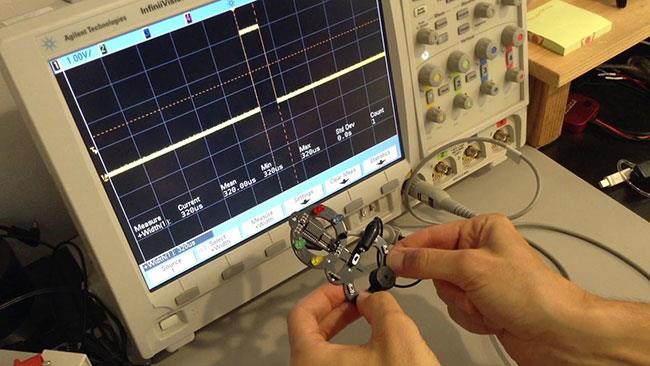

ハッカーは、コンポーネントがどのくらいの電力を使用しているかを監視して、その動作を確認できます。コンポーネントが通常よりも多くの電力を使用している場合は、重要なものを計算している可能性があります。消費電力が少ない場合は、次の計算段階に移行している可能性があります。

ハッカーはエネルギー使用量の特性を利用して、どのようなデータが送信されているかを確認することもできます。

音声分析とは、ハッカーがデバイスから送信される音声サンプルを聞き、その結果を使用して情報をつなぎ合わせることです。

上記の電話の例では、ダイヤル トーンを聞いたり、ボタンを押したりすることは音響攻撃 (音声分析に基づく攻撃) です。

音響攻撃の実現可能性を調査した研究がいくつかあります。ある研究では、プリンターの音を聞いて印刷内容を評価し、72% の正確率を達成しました。攻撃者が文書の内容を大まかに知っている場合、精度は最大 95% になります。

SonarSnoop と呼ばれる別の研究では、携帯電話をソナー デバイス (音の伝播を利用して動きを見つけたり、通信したり、他の物体を検出したりする技術) に変えました。この研究により、電話機は人間の耳には聞こえない音をスピーカーから発し、そのエコーをマイクを通じて記録しました。ソナーエコーは、攻撃者がロック解除パターンを描いている間に被害者の指が画面上のどこにあるかを伝え、それによって電話のロックを解除する方法を明らかにします。

電磁 (EM) 分析は、デバイスから放射される波を監視します。攻撃者はこの情報から、デバイスが何を行っているかを解読できます。少なくとも、デバイスが近くにあるかどうかを知ることができます。たとえば、携帯電話を使用して電磁波を探すことで、隠された監視カメラを見つけることができます。

IoT デバイスとその EM 放出に関する研究があります。理論的には、監視チームは疑わしいデバイスをハッキングすることなく監視できるということです。これは、法執行機関が痕跡を残さずに不審な活動を監視できるため、重要です。

PC をサイドチャネル攻撃に対して無敵にする簡単な方法はありません

残念ながら、PC をサイドチャネル攻撃に対して無敵にする簡単な方法はありません。 PC が動作中に電力を使用し、放射線を放出し、騒音を発する限り、依然としてハッカー分析の対象となります。

ただし、できることは、ハッカーによる攻撃を最初から阻止することです。電話のログイン パターンを検出できる SonarSnoop プログラムを例に挙げます。このプログラムには、他のマルウェアと同様に配布チャネルがある可能性があります。悪意のあるアプリケーションやプログラムの中に隠されて、誰かがダウンロードするのを待っていることがわかります。

したがって、デバイスが信号を発するのを防ぐことはできませんが、その信号を監視するようにプログラムされたソフトウェアのインストールを防ぐことはできます。ウイルス対策ツールを最新の状態に保ち、サイバーセキュリティを適切に実践すれば、すべてがうまくいきます。

このガイドでは、Windows 10でデフォルトの電源プラン(バランス、高パフォーマンス、省電力)を復元する方法を詳しく解説します。

仮想化を有効にするには、まず BIOS に移動し、BIOS 設定内から仮想化を有効にする必要があります。仮想化を使用することで、BlueStacks 5 のパフォーマンスが大幅に向上します。

WiFi 接続に接続するときにドライバーが切断されるエラーを修正する方法を解説します。

DIR コマンドは、特定のフォルダーに含まれるすべてのファイルとサブフォルダーを一覧表示する強力なコマンド プロンプト コマンドです。 Windows での DIR コマンドの使用方法を詳しく見てみましょう。

ソフトウェアなしで Windows 10 アプリをバックアップし、データを保護する方法を説明します。

Windows のローカル グループ ポリシー エディターを使用して、通知履歴の削除やアカウントロックの設定を行う方法を説明します。

重要なリソースを簡単に監視及び管理できる<strong>IP監視</strong>ソフトウェアがあります。これらのツールは、ネットワーク、インターフェイス、アプリケーションのトラフィックをシームレスに確認、分析、管理します。

AxCrypt は、データの暗号化に特化した優れたソフトウェアであり、特にデータ セキュリティに優れています。

システムフォントのサイズを変更する方法は、Windows 10のユーザーにとって非常に便利です。

最近、Windows 10にアップデートした後、機内モードをオフにできない問題について多くのユーザーから苦情が寄せられています。この記事では、Windows 10で機内モードをオフにできない問題を解決する方法を説明します。